Diferencia entre revisiones de «Cyberprotect»

| (No se muestran 23 ediciones intermedias del mismo usuario) | |||

| Línea 1: | Línea 1: | ||

<pre style="background-color: #94ce0d; color: white; font-size: 20px;"> MANUAL DEL PORTAL: G-CYBERPROTECT </pre> | <pre style="background-color: #94ce0d; color: white; font-size: 20px;"> MANUAL DEL PORTAL: G-CYBERPROTECT </pre> | ||

| + | |||

| + | |||

| + | === 1. ACCESO AL PORTAL Y COMIENZO DE LA PROVISIÓN DE SERVICIOS === | ||

| + | |||

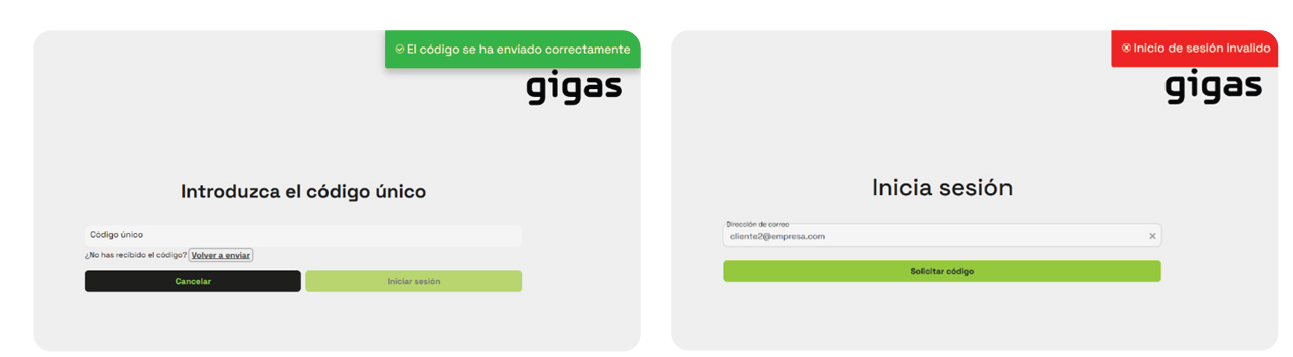

| + | Para acceder al portal, deberá entrar http://gigasciberseguridad.gigas.com/ e introducir su correo electrónico. | ||

| + | Debemos ingresar una dirección de correo electrónico válida que ya esté registrada en el sistema Gigas. | ||

| + | |||

| + | [[Archivo:Cyberprotect1.png|1000px]] | ||

| + | |||

| + | Si no se cumple alguna de estas condiciones, se muestra un mensaje de advertencia. | ||

| + | |||

| + | [[Archivo:Cyberprotectbis.png|1000px]] | ||

| + | [[Archivo:Cyberprotectbis1.png|1000px]] | ||

| + | |||

| + | |||

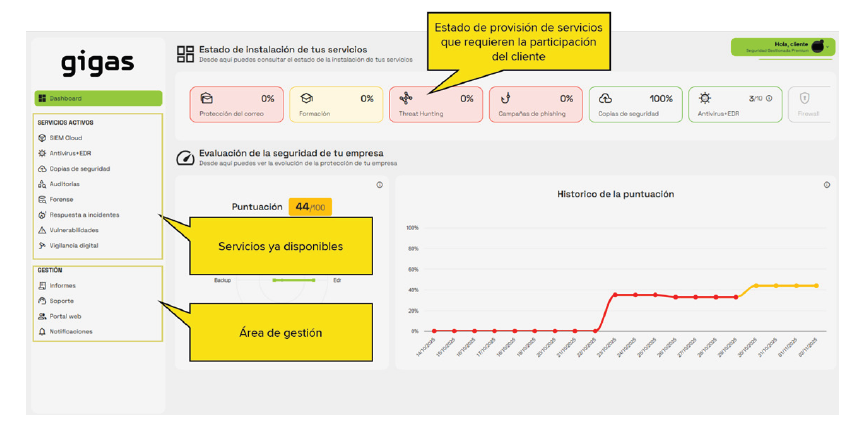

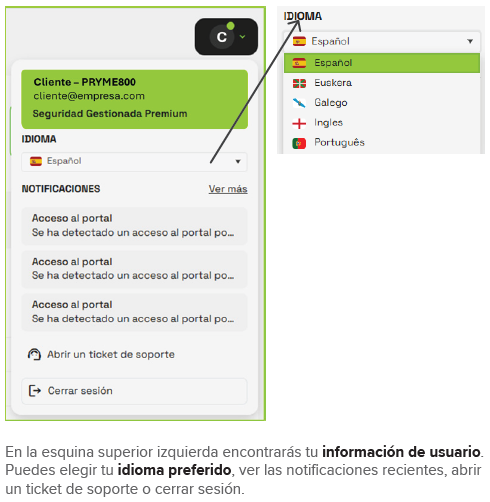

| + | Tras la validación del PIN enviado por correo electrónico, usted accederá al portal de gestión del servicio, el cual tendrá un aspecto como el que se muestra en la siguiente figura. | ||

| + | El portal cuenta con tres áreas importantes que se describen a continuación. | ||

| + | |||

| + | [[Archivo:Cyberprotect2.png|800px]] | ||

| + | |||

| + | * Área de gestión | ||

| + | |||

| + | Cuenta con 4 submenús: | ||

| + | • Informes donde siempre podrá consultar los informes | ||

| + | que se vayan generando dentro del servicio. | ||

| + | • Soporte donde puede hacer seguimiento de sus consultas | ||

| + | e incidencias y el equipo del SOC lo atenderá. | ||

| + | • Portal donde puede dar de alta usuarios que vayan a | ||

| + | gestionar los servicios de ciberseguridad. | ||

| + | • Notificaciones donde podrá ver las notificaciones | ||

| + | que se le hacen llegar mediante mensajería interna. | ||

| + | |||

| + | |||

| + | * Área de provisión | ||

| + | |||

| + | En esta área contiene los servicios que requieren de la participación del cliente para poder realizar la provisión hasta que se presten con regularidad. | ||

| + | |||

| + | * En '''ROJO''' aparecen los servicios que todavía no han iniciado ningún paso de provisión. | ||

| + | * En '''NARANJA''' figuran los servicios para los que se ha iniciado la provisión pero no ha finalizado porque faltan pasos y por lo tanto, todavía no están activos. | ||

| + | * En '''VERDE''' están todos los servicios cuya provisión ya ha finalizado. Estos servicios a su vez están disponibles en la sección que se describe a continuación “servicios activos”. | ||

| + | * En '''GRIS''' se muestran los servicios que no forman parte del servicio por el tipo de contratación que se ha realizado. | ||

| + | |||

| + | El cliente debe iniciar los pasos de provisión de los servicios en los casos en los que se requiera de su colaboración. Es muy importante tener en cuenta que dicha provisión no comenzará hasta que el usuario la inicie. | ||

| + | |||

| + | |||

| + | * Área de servicios activos | ||

| + | |||

| + | En esta área tendrá como submenús todos los servicios que ya están disponibles y operativos y que, por lo tanto, no requieren de acciones adicionales para el inicio del servicio. | ||

| + | |||

| + | Algunos servicios los encontrará disponibles desde el primer momento en que acceda al portal. Son los servicios que no requieren ni intervención ni aportación de información por parte del usuario. | ||

| + | |||

| + | Aquellos servicios que requieran de su intervención estarán en el área de provisión descrita en el aparatado anterior. | ||

| + | |||

| + | [[Archivo:Cyberprotect3.png|1000px]] | ||

| + | |||

| + | * Informes | ||

| + | |||

| + | Cada vez que se genera un informe, ya sea a petición o automáticamente por el sistema, se registra y queda disponible para futuras consultas. El servicio lo identifica y es posible previsualizar el PDF o descargarlo para su posterior consulta. | ||

| + | |||

| + | [[Archivo:Cyberprotect4.png|1000px]] | ||

| + | |||

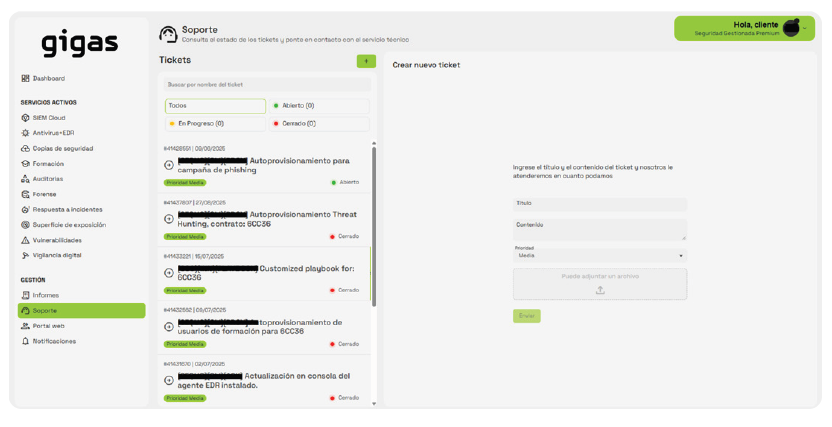

| + | * Soporte | ||

| + | |||

| + | Aquí, el cliente puede consultar el estado de sus incidencias: abiertas, cerradas o en curso. También puede crear una nueva incidencia, añadiendo información esencial para que nuestros equipos técnicos puedan darle seguimiento, como un título, una breve descripción, una prioridad y adjuntando archivos. | ||

| + | |||

| + | [[Archivo:Cyberprotect5.png|1000px]] | ||

| + | |||

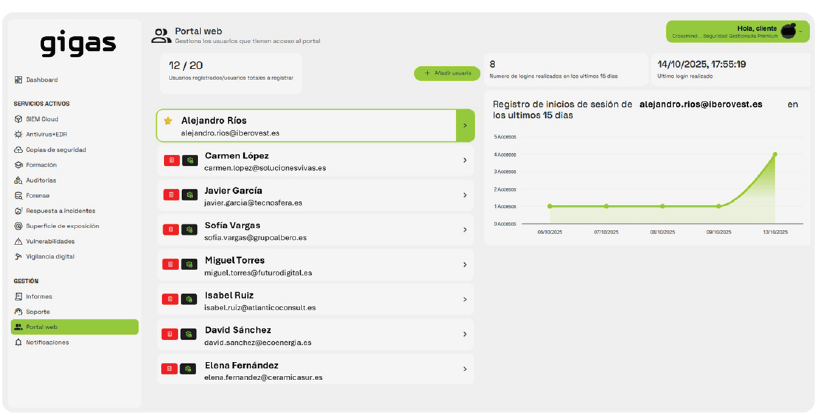

| + | * Portal Web | ||

| + | |||

| + | Aquí, el cliente puede consultar el estado de sus incidencias: abiertas, cerradas o en curso. También puede crear una nueva incidencia, añadiendo información esencial para que nuestros equipos técnicos puedan darle seguimiento, como un título, una breve descripción, una prioridad y adjuntando archivos. | ||

| + | |||

| + | [[Archivo:Cyberprotect12.png|1000px]] | ||

| + | |||

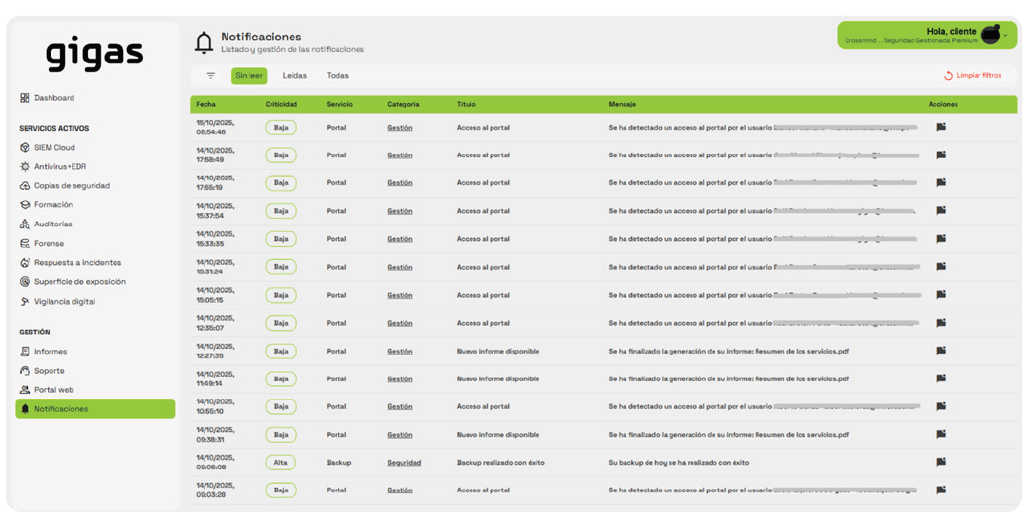

| + | * Notificaciones | ||

| + | |||

| + | Las notificaciones de las acciones que se producen en la consola de Cyber Protect son accesibles por servicio, con unadescripción del evento en cuestión. | ||

| + | |||

| + | [[Archivo:Cyberprotect13.png|1000px]] | ||

| + | |||

| + | |||

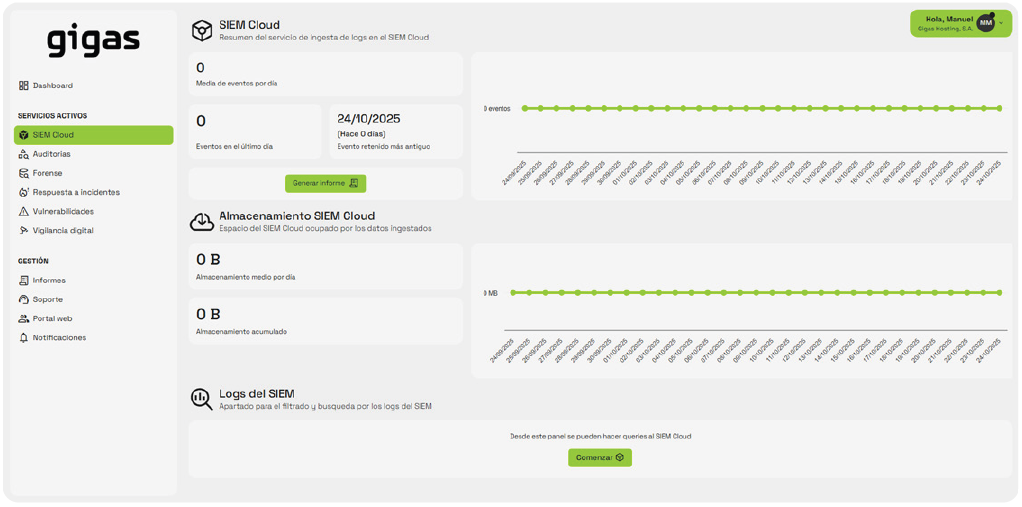

| + | === 2. SIEM en Cloud === | ||

| + | |||

| + | |||

| + | Sistema de gestión de eventos e información de seguridad (SIEM) en la nube, capaz de correlacionar eventos de múltiples fuentes para identificar patrones sospechosos. Optimizado para manejar hasta 20 GB de datos diarios e incluye las fuentes de elementos incluidos dentro de la gestión del servicio. | ||

| + | |||

| + | Exclusiones: | ||

| + | • No incluye almacenamiento de eventos por más de 90 días. | ||

| + | • Capacidad limitada a 20 GB/día; excedentes requieren un contrato actualizado. | ||

| + | • No se analizan logs provenientes de fuentes cuya gestión no esté incluida en la plataforma de servicios estándar. | ||

| + | |||

| + | Disponemos de un resumen de los eventos recibidos, basado en el volumen promedio. | ||

| + | Para acceder a los registros, utilice el botón Comenzar. | ||

| + | |||

| + | [[Archivo:Cyberprotect14.png|1000px]] | ||

| + | |||

| + | |||

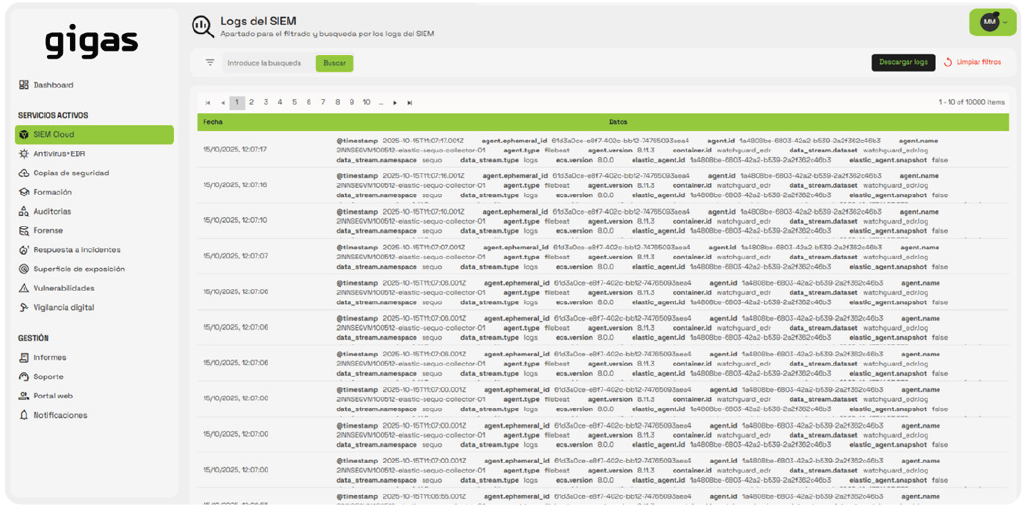

| + | La información de los registros está disponible mensaje a mensaje; podemos buscarlos o descargarlos a un archivo Excel en formato CSV. | ||

| + | |||

| + | [[Archivo:Cyberprotect15.png|1000px]] | ||

| + | |||

| + | [[Archivo:Cyberprotect35.png|1000px]] | ||

| + | |||

| + | === 3. FORMACIÓN Y CONCIENCIACIÓN === | ||

| + | |||

| + | |||

| + | Este servicio permite dirigir campañas de formación y de uso del correo electrónico a los empleados del cliente. | ||

| + | El servicio se presta sobre una plataforma online especializada en proporcionar píldoras de información/formación y realizar campañas de phishing con las que concienciar a los usuarios. | ||

| + | |||

| + | El proceso de activación del servicio se establece en dos pasos: | ||

| + | |||

| + | |||

| + | [[Archivo:Cyberprotect6.png|1000px]] | ||

| + | |||

| + | |||

| + | --> Paso 1 | ||

| + | |||

| + | Proporcionar la lista de los usuarios que van a recibir la formación. De ahí se extrae el dominio que requiere la plataforma para el alta. Puede añadirlos tanto manualmente o en un .CSV | ||

| + | |||

| + | • El proceso de alta del dominio puede llevar varios días por varias comprobaciones que se realizan. | ||

| + | • Al dominio se asocian los perfiles de formación y las campañas que se aplicaran. | ||

| + | |||

| + | --> Paso 2 | ||

| + | |||

| + | El sistema configura los usuarios y les asigna las formaciones y las campañas. | ||

| + | |||

| + | • Este paso se realiza de manera automática y tras su finalización, el proceso ha terminado. | ||

| + | • Al acceder al servicio, puede tardar hasta 24 horas en sincronizar las campañas de formación. | ||

| + | • A partir de ese momento, los usuarios recibirán los correos para iniciar su formación. | ||

| + | |||

| + | Al terminar de provisionar la formación/concienciación, aparecerá a la izquierda el servicio activo de Formación. Al entrar ahí podemos ver toda la información sobre los cursos activos, las personas inscritas, cursos terminados y toda la información sobre su estado. | ||

| + | El botón de “Redirigir” lleva directamente a la plataforma de formación. | ||

| + | |||

| + | [[Archivo:Cyberprotect16.png|1000px]] | ||

| + | |||

| + | Posteriormente, podemos Autoprovisionar más usuarios o darlos de baja, yendo a “Continuar Instalando” dentro de “Formación”. | ||

| + | |||

| + | [[Archivo:Cyberprotect36.png|1000px]] | ||

| + | |||

| + | === 4. BACKUP O SERVICIO DE COPIA DE SEGURIDAD === | ||

| + | |||

| + | |||

| + | Este servicio permite realizar copias de seguridad del equipo donde se realice la instalación y configuración del agente de backup. Es un proceso que requiere varias acciones técnicas hasta lograr la completa configuración del servicio. | ||

| + | El servicio se presta sobre una plataforma online especializada en almacenar copias de la información que píldoras de información/formación y realizar campañas de phishing con las que concienciar a los usuarios. | ||

| + | |||

| + | El proceso de activación del servicio se establece en dos pasos: | ||

| + | |||

| + | Paso 1 | ||

| + | |||

| + | Configuración de credenciales para registro en la plataforma de backup. Se trata de las credenciales que requerirá el agente que realiza la copia de seguridad. Estas credenciales aparecerán en paso de “Credenciales y acceso” en el portal. | ||

| + | (Recuerde guardar el usuario y contraseña para no perderlo) | ||

| + | |||

| + | [[Archivo:Cyberprotect37.png|1000px]] | ||

| + | |||

| + | Paso 2 | ||

| + | |||

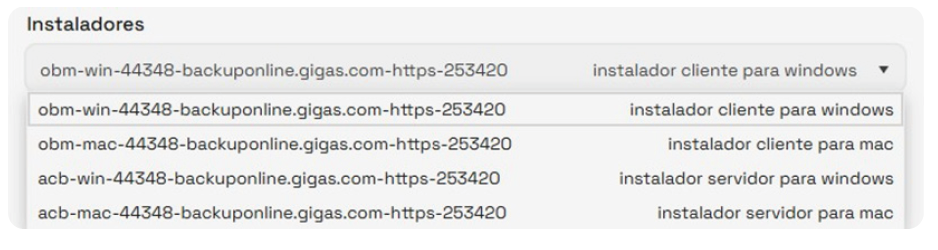

| + | Descarga del agente de acuerdo con el sistema operativo del que se hace backup y el tipo de equipo (Server o Workstation). En el desplegable de instaladores se pueden encontrar dos tipos: obm (Workstation) y acb (Server). | ||

| + | A la derecha de cada instalador viene una pequeña descripción sobre el instalador, indicando si es para mac, Windows, workstation (cliente) o servidor. | ||

| + | |||

| + | [[Archivo:Cyberprotect17.png|1000px]] | ||

| + | |||

| + | Paso 3 | ||

| + | |||

| + | Instalación del agente en el servidor o estación de trabajo del que se vaya a hacer backup. | ||

| + | En la instalación del agente se deben tener en cuenta las siguientes consideraciones: | ||

| + | |||

| + | 1. Dependiendo del sistema operativo sobre el que se haga backup es necesario dar privilegios de acceso a los directorios de los que se quiera hacer copia. | ||

| + | 2. Se requiere introducir las credenciales de acceso que se han generado en los pasos previos para que el agente se conecte al entorno de la nube. | ||

| + | |||

| + | [[Archivo:Cyberprotect18.png|1000px]] | ||

| + | |||

| + | 3. Durante la instalación se genera la contraseña de cifrado que es conveniente copiar y guardar en lugar seguro para su uso en caso de restauración. Es la que permite leer los datos guardados en la nube. | ||

| + | 4. En el momento del acceso, requiere 2 factor de autenticación que requiere la instalación de la aplicación “Authenticator” para avanzar. | ||

| + | |||

| + | === 5. EDR O SERVICIO DE ANTIVIRUS === | ||

| + | |||

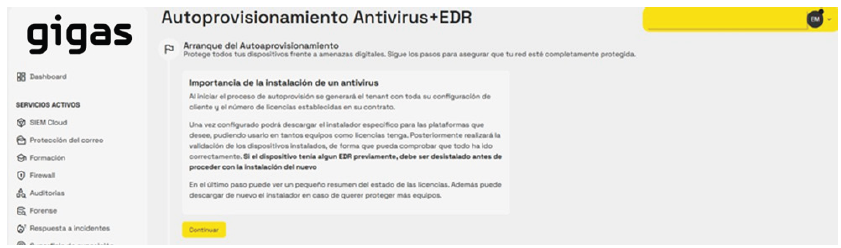

| + | Este servicio protege contra malware y virus informáticos que puedan llegar hasta el computador, servidor y portátil donde se instala el agente. | ||

| + | El proceso de instalación está guiado desde la pantalla de instalación a la que se llega desde el Dashboard. | ||

| + | Los pasos para avanzar en la provisión son los siguientes: | ||

| + | |||

| + | [[Archivo:Cyberprotect8.png|1000px]] | ||

| + | |||

| + | 1. Aparece una primera pantalla con las instrucciones de los pasos que se van a seguir en las siguientes pantallas. | ||

| + | 2. Tras avanzar en el siguiente paso, el sistema crea el entorno para el cliente con las referencias a sus dispositivos creando las políticas de seguridad. | ||

| + | 3. Una vez el sistema completó los pasos anteriores, quedan disponibles los ejecutables para instalar los agentes en los equipos a proteger. Estos ejecutables están disponibles para Windows, MacOS y Linux y si pueden descargar tantas veces como sea necesarios. Se puede reutilizar el ejecutable para instalar en tantos equipos como se desee. Además, ofrece la opción de obtener un enlace de descarga para poder mandarlo directamente al resto de dispositivos y puedan descargarse el instalador | ||

| + | |||

| + | [[Archivo:Cyberprotect19.png|1000px]] | ||

| + | |||

| + | |||

| + | 4. El usuario va instalando el ejecutable en todos los equipos a proteger. Con la instalación del primer agente, el servicio se considera provisionado y a partir de ahí, ya se reportan amenazas y eventos a la plataforma. | ||

| + | 5. Al dar por finalizada la instalación, se identifican todos los equipos que se han instalado hasta el momento y los que quedan pendientes. A esta pantalla se puede volver en cualquier momento y refrescar el número de equipos instalados. | ||

| + | La instalación de futuros agentes en nuevos equipos a proteger se puede realizar en cualquier momento y los dispositivos irán apareciendo en el Dashboard de EDR. | ||

| + | 6. En la instalación del agente de EDR es necesario permitir los permisos que solicite la aplicación. | ||

| + | |||

| + | A continuación, se muestran los pasos a seguir para cada uno de los Sistemas Operativos: | ||

| + | |||

| + | * Windows | ||

| + | |||

| + | Para descargar e instalar el software de endpoint en computadoras con Windows: | ||

| + | 1. Descargar el Instalador. | ||

| + | 2. Haga doble clic en el icono y complete los pasos del asistente. | ||

| + | |||

| + | [[Archivo:Cyberprotect20.png|1000px]] | ||

| + | |||

| + | * Linux | ||

| + | |||

| + | Para descargar e instalar el software de endpoint en computadoras con Linux: | ||

| + | 1. Descargar el Instalador | ||

| + | 2. Abra una terminal en la carpeta donde se encuentra el paquete descargado. | ||

| + | 3. Ejecute este comando: | ||

| + | $ sudo chmod +x “/DownloadPath/WatchGuard Endpoint Agent.run” | ||

| + | $ sudo “/DownloadPath/WatchGuard Endpoint Agent.run” | ||

| + | |||

| + | * MacOS | ||

| + | |||

| + | Al final de la provisión saldrá un resumen de las instalaciones y los dispositivos en los que se ha instalado el agente. | ||

| + | 1. Descargar el Instalador | ||

| + | |||

| + | [[Archivo:Cyberprotect9.png|1000px]] | ||

| + | |||

| + | |||

| + | [[Archivo:Cyberprotect39.png|1000px]] | ||

| + | |||

| + | === 6. PROTECIÓN DE SEDE === | ||

| + | |||

| + | |||

| + | Para llevar a cabo la provisión del servicio de Firewall primero se requiere realizar tres formularios: | ||

| + | El primer formulario es un contexto inicial. Se debe rellenar el formulario y darle a “Continuar” | ||

| + | |||

| + | [[Archivo:Cyberprotect21.png|1000px]] | ||

| + | |||

| + | |||

| + | Tras el primer formulario, se debe rellenar este segundo formulario con la información de la red. Al terminar hay que darle a “Continuar” para el siguiente paso. | ||

| + | |||

| + | [[Archivo:Cyberprotect22.png|1000px]] | ||

| + | |||

| + | Para el “Mapeo de puertos” se debe dar primero a “Añadir Nuevo”, tras ello hay que completar los campos y darle a “Guardar”. | ||

| + | En el último formulario, se indicará la fecha de preferencia para la instalación y “Observaciones” indicando información extra si fuese necesario. | ||

| + | |||

| + | [[Archivo:Cyberprotect23.png|1000px]] | ||

| + | |||

| + | |||

| + | Por último, se abrirá un ticket donde se comunicará con el técnico para concretar la fecha de instalación exacta y resolver dudas si fuera necesario. | ||

| + | Al terminar la instalación aparecerá un cuadro resumen de la instalación del firewall. | ||

| + | |||

| + | [[Archivo:Cyberprotect24.png|1000px]] | ||

| + | |||

| + | === 7. PROTECCIÓN DE CORREO === | ||

| + | |||

| + | |||

| + | Para llevar a cabo la provisión del servicio de correo electrónico hay que seguir los siguientes pasos: | ||

| + | 1. Rellenar el primer formulario donde escriba los dominios a provisionar y en que horario le vendría mejor reunirse con un técnico en el caso que fuera necesario. | ||

| + | |||

| + | [[Archivo:Cyberprotect25.png|1000px]] | ||

| + | |||

| + | 2. Luego se abrirá un ticket en el que estará en contacto con el técnico para la configuración del correo. | ||

| + | 3. En este ticket recibirá un mensaje desde el técnico, preguntado por unas comprobaciones que debe de hacer en su hosting de correo. | ||

| + | 4. Tras confirmar con el técnico que puede realizar los cambios, este le avisará para hacerlos. Si necesita cualquier apoyo para dichos cambios, puede contactar con el técnico mediante el ticket. | ||

| + | 5. Por último, aparece un resumen de las categorías bloqueadas. | ||

| + | |||

| + | [[Archivo:Cyberprotect26.png|1000px]] | ||

| + | |||

| + | === 8. THREAT HUNTING === | ||

| + | |||

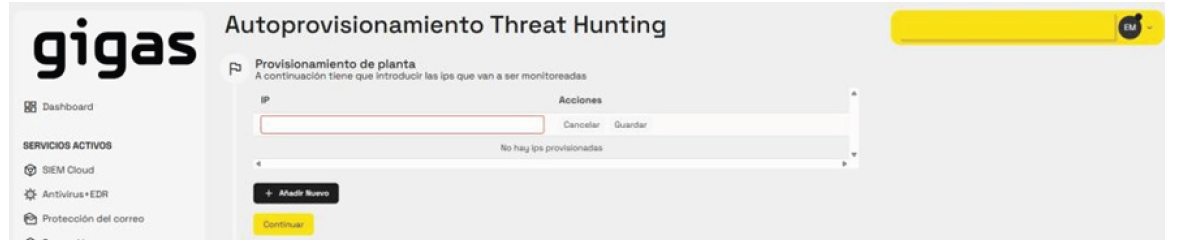

| + | Para llevar a cabo el threat hunting hay que seguir los siguientes pasos: | ||

| + | 1. Primero es necesario añadir las IPs que van a ser monitoreadas: | ||

| + | |||

| + | [[Archivo:Cyberprotect27.png|1000px]] | ||

| + | |||

| + | |||

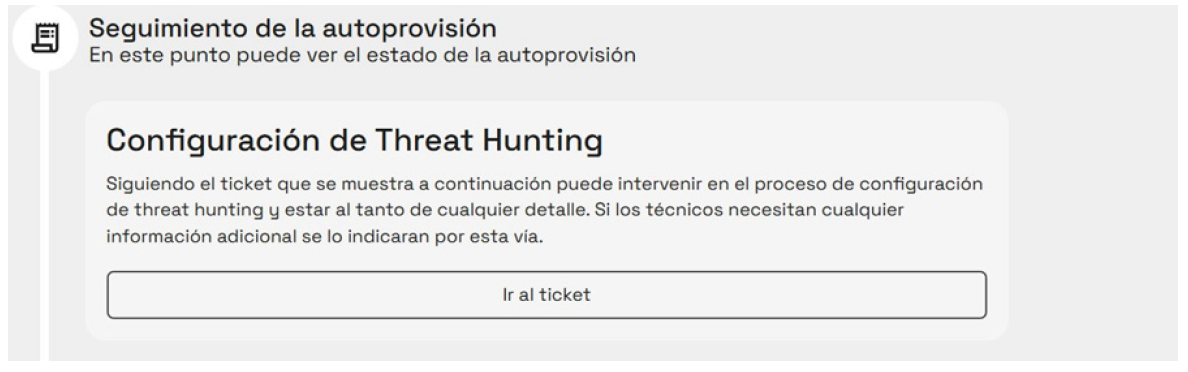

| + | 2. Luego se abrirá un ticket donde los técnicos puede comunicarse en el caso de que fuera necesario: | ||

| + | |||

| + | [[Archivo:Cyberprotect28.png|1000px]] | ||

| + | |||

| + | 3. Por último, aparece un resumen del estado del servicio. También se puede generar un informe que aparecerá en el apartado de “Informes” del portal. | ||

| + | |||

| + | [[Archivo:Cyberprotect29.png|1000px]] | ||

| + | |||

| + | === 9. CAMPAÑA PHISING === | ||

| + | |||

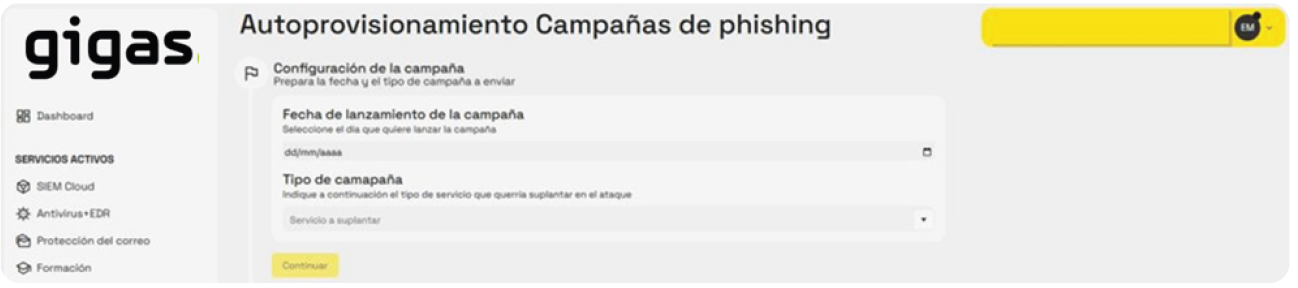

| + | Para llevar a cabo la campaña de phising hay que seguir los siguientes pasos: | ||

| + | 1. Rellenar el formulario con el día que se quiere lanzar la campaña y el tipo de campaña. Dentro del tipo de campaña se encuentra: Facebook, Instragram, Google, Microsoft, Paypal, Linkedin y Twitter. | ||

| + | |||

| + | [[Archivo:Cyberprotect30.png|1000px]] | ||

| + | |||

| + | |||

| + | 2. Se rellena el siguiente formulario con todos los usuarios que serán objetivo de la campaña de phishing. Para añadir a los usuarios hay que darle “Añadir nuevo” y al rellenar todos los datos, hay que darle a “Guardar”. | ||

| + | |||

| + | [[Archivo:Cyberprotect31.png|1000px]] | ||

| + | |||

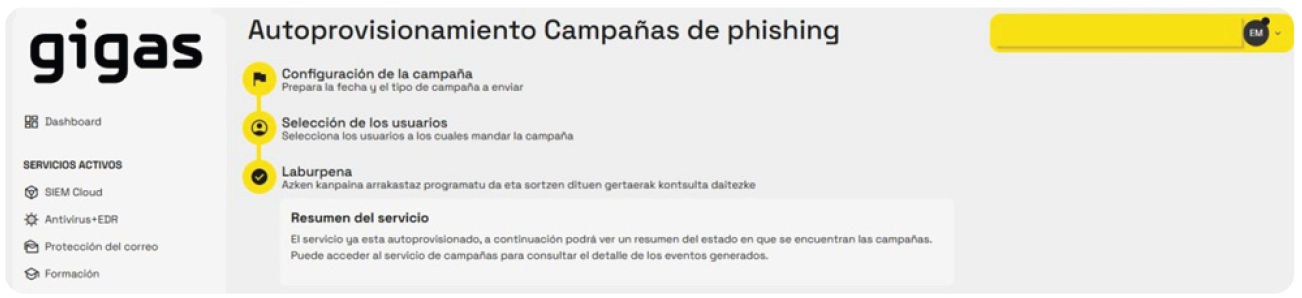

| + | 3. Por último, aparece un resumen sobre el estado de la campaña. | ||

| + | |||

| + | [[Archivo:Cyberprotect32.png|1000px]] | ||

| + | |||

| + | === 10. FORENSE === | ||

| + | |||

| + | Para llevar a cabo el servicio de forense hay que dirigirse en el panel del portal al apartado de “Forense” y dirigirse al botón de “Lanzar análisis forense”. | ||

| + | A continuación, habrá que confirmar que se quiere lanzar el análisis forense y se abrirá un ticket para comunicarse con el técnico. | ||

| + | En caso de incidente, se lanzará el análisis Forense y al comunicarse con el técnico y comentarle la situación, este procederá a explicarle los pasos a seguir posteriormente a través del ticket. | ||

| + | |||

| + | [[Archivo:Cyberprotect10.png|1000px]] | ||

| + | |||

| + | === 11. RESPUESTA A INCIDENTES (DFIR) === | ||

| + | |||

| + | Para llevar a cabo el servicio de respuesta a incidentes hay que dirigirse en el panel del portal al apartado de “DFIR” y dirigirse al botón de “Lanzar respuesta a incidentes”. | ||

| + | A continuación, habrá que confirmar que se quiere lanzar la respuesta a incidentes y se abrirá un ticket para comunicarse con el técnico. | ||

| + | |||

| + | [[Archivo:Cyberprotect33.png|1000px]] | ||

| + | |||

| + | === 12. AUDITORIA === | ||

| + | |||

| + | |||

| + | Para llevar a cabo el servicio de auditoria hay que dirigirse en el panel del portal al apartado de “Auditorías” y dirigirse al botón de “Lanzar auditoría”. | ||

| + | A continuación, habrá que confirmar que se quiere lanzar la auditoria y se abrirá un ticket para comunicarse con el técnico. | ||

| + | En estas auditorias el técnico realizará analisis de vulnerabilidades, hacking ético y campañas de red team. | ||

| + | |||

| + | [[Archivo:Cyberprotect34.png|1000px]] | ||

Revisión actual del 17:25 20 nov 2025

MANUAL DEL PORTAL: G-CYBERPROTECT

Contenido

- 1 1. ACCESO AL PORTAL Y COMIENZO DE LA PROVISIÓN DE SERVICIOS

- 2 2. SIEM en Cloud

- 3 3. FORMACIÓN Y CONCIENCIACIÓN

- 4 4. BACKUP O SERVICIO DE COPIA DE SEGURIDAD

- 5 5. EDR O SERVICIO DE ANTIVIRUS

- 6 6. PROTECIÓN DE SEDE

- 7 7. PROTECCIÓN DE CORREO

- 8 8. THREAT HUNTING

- 9 9. CAMPAÑA PHISING

- 10 10. FORENSE

- 11 11. RESPUESTA A INCIDENTES (DFIR)

- 12 12. AUDITORIA

1. ACCESO AL PORTAL Y COMIENZO DE LA PROVISIÓN DE SERVICIOS

Para acceder al portal, deberá entrar http://gigasciberseguridad.gigas.com/ e introducir su correo electrónico. Debemos ingresar una dirección de correo electrónico válida que ya esté registrada en el sistema Gigas.

Si no se cumple alguna de estas condiciones, se muestra un mensaje de advertencia.

Tras la validación del PIN enviado por correo electrónico, usted accederá al portal de gestión del servicio, el cual tendrá un aspecto como el que se muestra en la siguiente figura.

El portal cuenta con tres áreas importantes que se describen a continuación.

- Área de gestión

Cuenta con 4 submenús: • Informes donde siempre podrá consultar los informes que se vayan generando dentro del servicio. • Soporte donde puede hacer seguimiento de sus consultas e incidencias y el equipo del SOC lo atenderá. • Portal donde puede dar de alta usuarios que vayan a gestionar los servicios de ciberseguridad. • Notificaciones donde podrá ver las notificaciones que se le hacen llegar mediante mensajería interna.

- Área de provisión

En esta área contiene los servicios que requieren de la participación del cliente para poder realizar la provisión hasta que se presten con regularidad.

- En ROJO aparecen los servicios que todavía no han iniciado ningún paso de provisión.

- En NARANJA figuran los servicios para los que se ha iniciado la provisión pero no ha finalizado porque faltan pasos y por lo tanto, todavía no están activos.

- En VERDE están todos los servicios cuya provisión ya ha finalizado. Estos servicios a su vez están disponibles en la sección que se describe a continuación “servicios activos”.

- En GRIS se muestran los servicios que no forman parte del servicio por el tipo de contratación que se ha realizado.

El cliente debe iniciar los pasos de provisión de los servicios en los casos en los que se requiera de su colaboración. Es muy importante tener en cuenta que dicha provisión no comenzará hasta que el usuario la inicie.

- Área de servicios activos

En esta área tendrá como submenús todos los servicios que ya están disponibles y operativos y que, por lo tanto, no requieren de acciones adicionales para el inicio del servicio.

Algunos servicios los encontrará disponibles desde el primer momento en que acceda al portal. Son los servicios que no requieren ni intervención ni aportación de información por parte del usuario.

Aquellos servicios que requieran de su intervención estarán en el área de provisión descrita en el aparatado anterior.

- Informes

Cada vez que se genera un informe, ya sea a petición o automáticamente por el sistema, se registra y queda disponible para futuras consultas. El servicio lo identifica y es posible previsualizar el PDF o descargarlo para su posterior consulta.

- Soporte

Aquí, el cliente puede consultar el estado de sus incidencias: abiertas, cerradas o en curso. También puede crear una nueva incidencia, añadiendo información esencial para que nuestros equipos técnicos puedan darle seguimiento, como un título, una breve descripción, una prioridad y adjuntando archivos.

- Portal Web

Aquí, el cliente puede consultar el estado de sus incidencias: abiertas, cerradas o en curso. También puede crear una nueva incidencia, añadiendo información esencial para que nuestros equipos técnicos puedan darle seguimiento, como un título, una breve descripción, una prioridad y adjuntando archivos.

- Notificaciones

Las notificaciones de las acciones que se producen en la consola de Cyber Protect son accesibles por servicio, con unadescripción del evento en cuestión.

2. SIEM en Cloud

Sistema de gestión de eventos e información de seguridad (SIEM) en la nube, capaz de correlacionar eventos de múltiples fuentes para identificar patrones sospechosos. Optimizado para manejar hasta 20 GB de datos diarios e incluye las fuentes de elementos incluidos dentro de la gestión del servicio.

Exclusiones: • No incluye almacenamiento de eventos por más de 90 días. • Capacidad limitada a 20 GB/día; excedentes requieren un contrato actualizado. • No se analizan logs provenientes de fuentes cuya gestión no esté incluida en la plataforma de servicios estándar.

Disponemos de un resumen de los eventos recibidos, basado en el volumen promedio. Para acceder a los registros, utilice el botón Comenzar.

La información de los registros está disponible mensaje a mensaje; podemos buscarlos o descargarlos a un archivo Excel en formato CSV.

3. FORMACIÓN Y CONCIENCIACIÓN

Este servicio permite dirigir campañas de formación y de uso del correo electrónico a los empleados del cliente. El servicio se presta sobre una plataforma online especializada en proporcionar píldoras de información/formación y realizar campañas de phishing con las que concienciar a los usuarios.

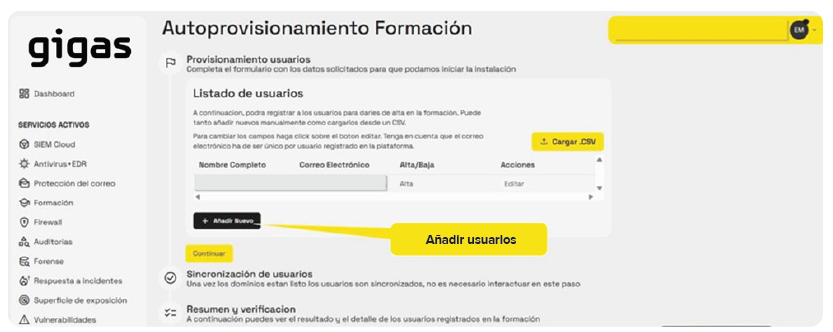

El proceso de activación del servicio se establece en dos pasos:

--> Paso 1

Proporcionar la lista de los usuarios que van a recibir la formación. De ahí se extrae el dominio que requiere la plataforma para el alta. Puede añadirlos tanto manualmente o en un .CSV

• El proceso de alta del dominio puede llevar varios días por varias comprobaciones que se realizan. • Al dominio se asocian los perfiles de formación y las campañas que se aplicaran.

--> Paso 2

El sistema configura los usuarios y les asigna las formaciones y las campañas.

• Este paso se realiza de manera automática y tras su finalización, el proceso ha terminado. • Al acceder al servicio, puede tardar hasta 24 horas en sincronizar las campañas de formación. • A partir de ese momento, los usuarios recibirán los correos para iniciar su formación.

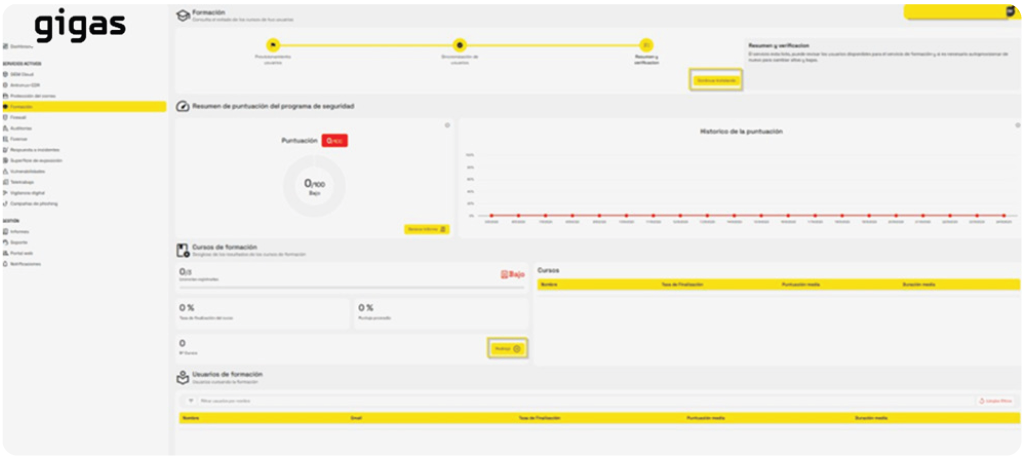

Al terminar de provisionar la formación/concienciación, aparecerá a la izquierda el servicio activo de Formación. Al entrar ahí podemos ver toda la información sobre los cursos activos, las personas inscritas, cursos terminados y toda la información sobre su estado. El botón de “Redirigir” lleva directamente a la plataforma de formación.

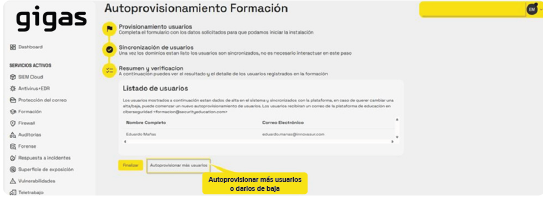

Posteriormente, podemos Autoprovisionar más usuarios o darlos de baja, yendo a “Continuar Instalando” dentro de “Formación”.

4. BACKUP O SERVICIO DE COPIA DE SEGURIDAD

Este servicio permite realizar copias de seguridad del equipo donde se realice la instalación y configuración del agente de backup. Es un proceso que requiere varias acciones técnicas hasta lograr la completa configuración del servicio. El servicio se presta sobre una plataforma online especializada en almacenar copias de la información que píldoras de información/formación y realizar campañas de phishing con las que concienciar a los usuarios.

El proceso de activación del servicio se establece en dos pasos:

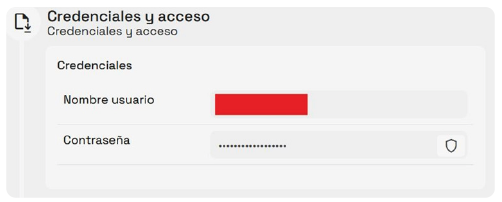

Paso 1

Configuración de credenciales para registro en la plataforma de backup. Se trata de las credenciales que requerirá el agente que realiza la copia de seguridad. Estas credenciales aparecerán en paso de “Credenciales y acceso” en el portal. (Recuerde guardar el usuario y contraseña para no perderlo)

Paso 2

Descarga del agente de acuerdo con el sistema operativo del que se hace backup y el tipo de equipo (Server o Workstation). En el desplegable de instaladores se pueden encontrar dos tipos: obm (Workstation) y acb (Server). A la derecha de cada instalador viene una pequeña descripción sobre el instalador, indicando si es para mac, Windows, workstation (cliente) o servidor.

Paso 3

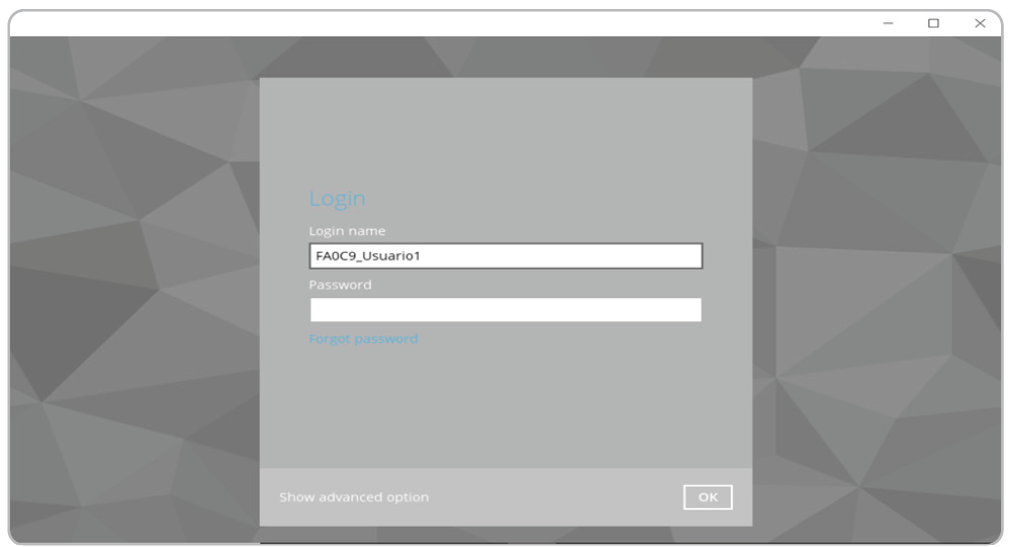

Instalación del agente en el servidor o estación de trabajo del que se vaya a hacer backup. En la instalación del agente se deben tener en cuenta las siguientes consideraciones:

1. Dependiendo del sistema operativo sobre el que se haga backup es necesario dar privilegios de acceso a los directorios de los que se quiera hacer copia. 2. Se requiere introducir las credenciales de acceso que se han generado en los pasos previos para que el agente se conecte al entorno de la nube.

3. Durante la instalación se genera la contraseña de cifrado que es conveniente copiar y guardar en lugar seguro para su uso en caso de restauración. Es la que permite leer los datos guardados en la nube. 4. En el momento del acceso, requiere 2 factor de autenticación que requiere la instalación de la aplicación “Authenticator” para avanzar.

5. EDR O SERVICIO DE ANTIVIRUS

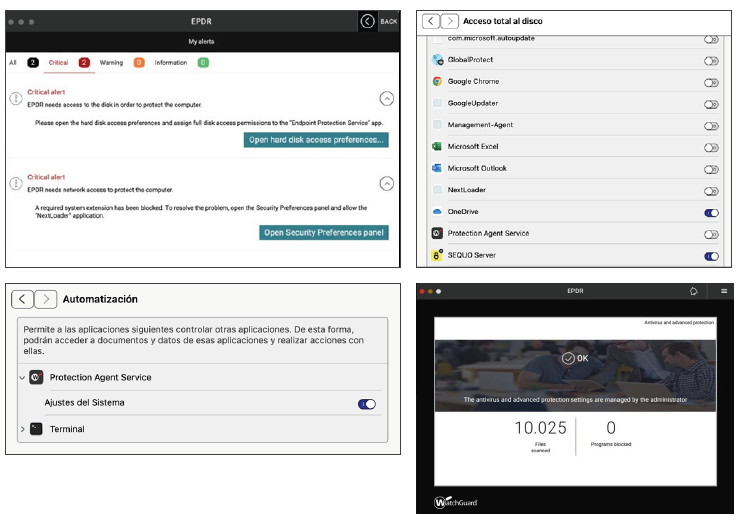

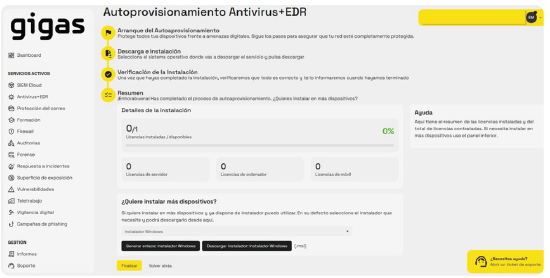

Este servicio protege contra malware y virus informáticos que puedan llegar hasta el computador, servidor y portátil donde se instala el agente. El proceso de instalación está guiado desde la pantalla de instalación a la que se llega desde el Dashboard. Los pasos para avanzar en la provisión son los siguientes:

1. Aparece una primera pantalla con las instrucciones de los pasos que se van a seguir en las siguientes pantallas. 2. Tras avanzar en el siguiente paso, el sistema crea el entorno para el cliente con las referencias a sus dispositivos creando las políticas de seguridad. 3. Una vez el sistema completó los pasos anteriores, quedan disponibles los ejecutables para instalar los agentes en los equipos a proteger. Estos ejecutables están disponibles para Windows, MacOS y Linux y si pueden descargar tantas veces como sea necesarios. Se puede reutilizar el ejecutable para instalar en tantos equipos como se desee. Además, ofrece la opción de obtener un enlace de descarga para poder mandarlo directamente al resto de dispositivos y puedan descargarse el instalador

4. El usuario va instalando el ejecutable en todos los equipos a proteger. Con la instalación del primer agente, el servicio se considera provisionado y a partir de ahí, ya se reportan amenazas y eventos a la plataforma.

5. Al dar por finalizada la instalación, se identifican todos los equipos que se han instalado hasta el momento y los que quedan pendientes. A esta pantalla se puede volver en cualquier momento y refrescar el número de equipos instalados.

La instalación de futuros agentes en nuevos equipos a proteger se puede realizar en cualquier momento y los dispositivos irán apareciendo en el Dashboard de EDR.

6. En la instalación del agente de EDR es necesario permitir los permisos que solicite la aplicación.

A continuación, se muestran los pasos a seguir para cada uno de los Sistemas Operativos:

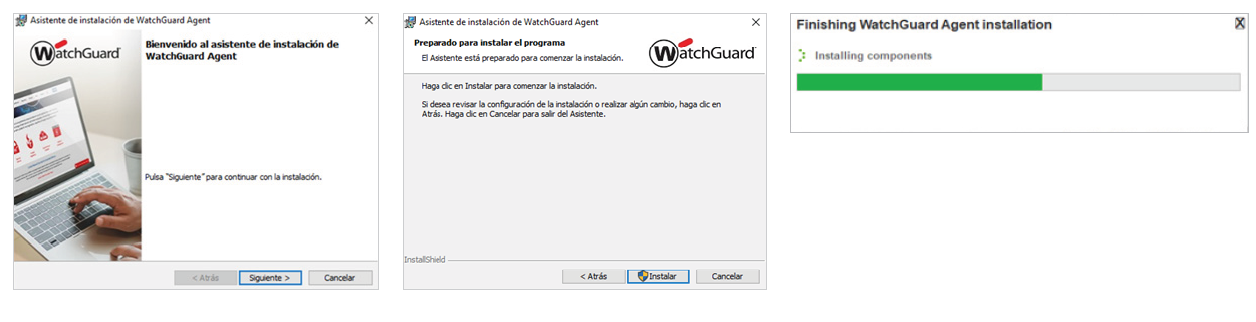

- Windows

Para descargar e instalar el software de endpoint en computadoras con Windows: 1. Descargar el Instalador. 2. Haga doble clic en el icono y complete los pasos del asistente.

- Linux

Para descargar e instalar el software de endpoint en computadoras con Linux: 1. Descargar el Instalador 2. Abra una terminal en la carpeta donde se encuentra el paquete descargado. 3. Ejecute este comando: $ sudo chmod +x “/DownloadPath/WatchGuard Endpoint Agent.run” $ sudo “/DownloadPath/WatchGuard Endpoint Agent.run”

- MacOS

Al final de la provisión saldrá un resumen de las instalaciones y los dispositivos en los que se ha instalado el agente. 1. Descargar el Instalador

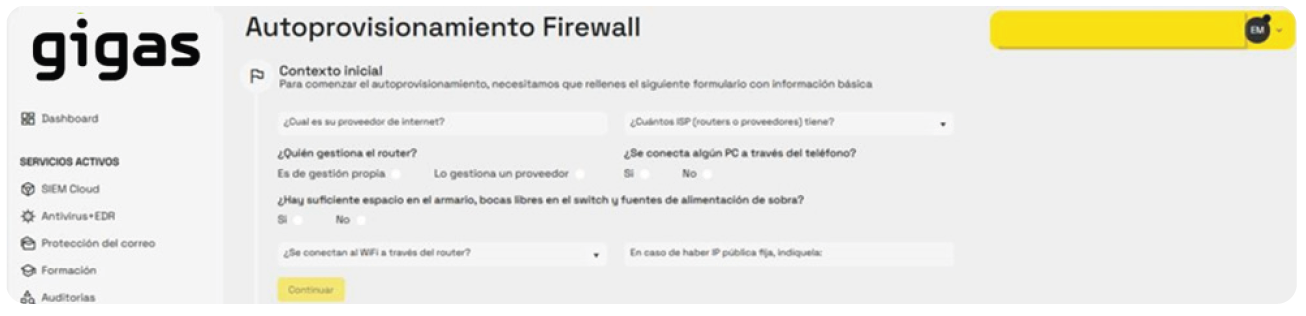

6. PROTECIÓN DE SEDE

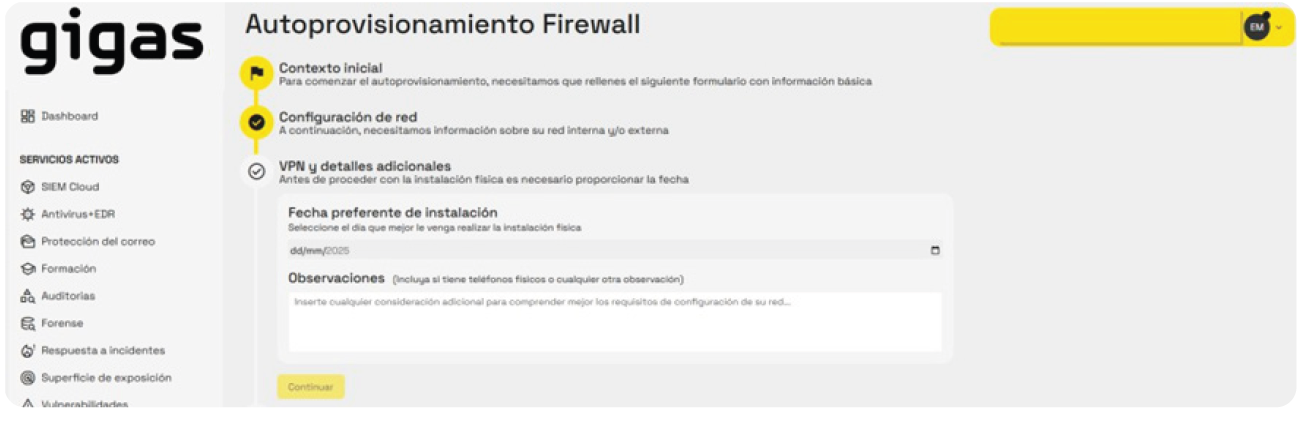

Para llevar a cabo la provisión del servicio de Firewall primero se requiere realizar tres formularios: El primer formulario es un contexto inicial. Se debe rellenar el formulario y darle a “Continuar”

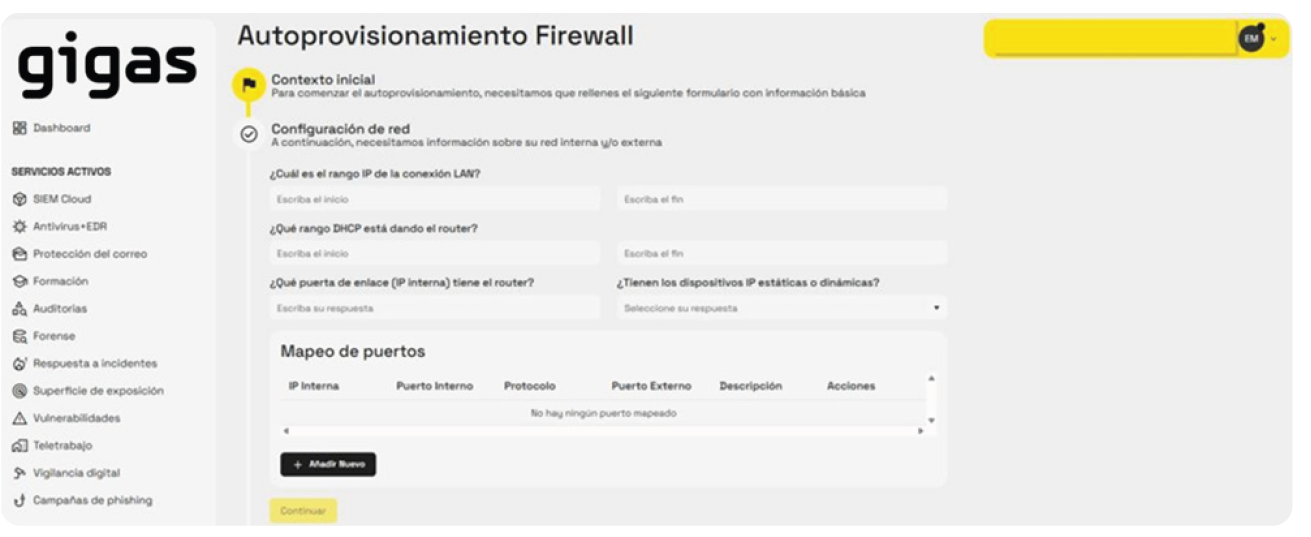

Tras el primer formulario, se debe rellenar este segundo formulario con la información de la red. Al terminar hay que darle a “Continuar” para el siguiente paso.

Para el “Mapeo de puertos” se debe dar primero a “Añadir Nuevo”, tras ello hay que completar los campos y darle a “Guardar”. En el último formulario, se indicará la fecha de preferencia para la instalación y “Observaciones” indicando información extra si fuese necesario.

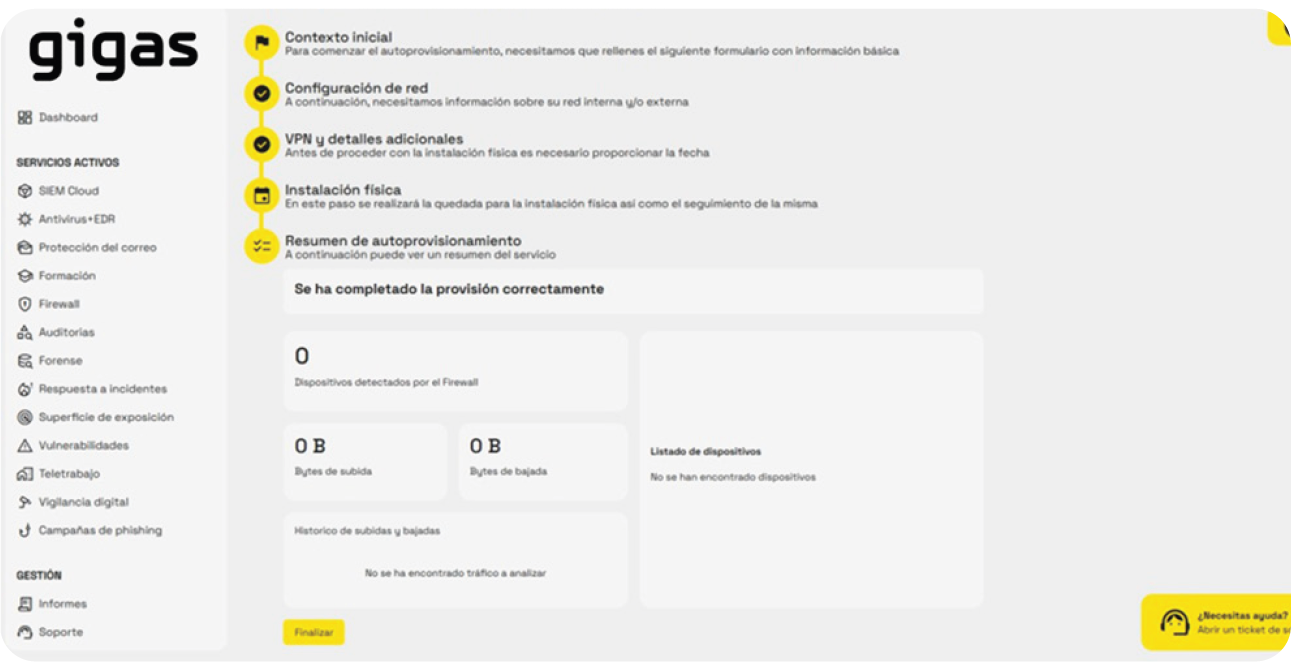

Por último, se abrirá un ticket donde se comunicará con el técnico para concretar la fecha de instalación exacta y resolver dudas si fuera necesario.

Al terminar la instalación aparecerá un cuadro resumen de la instalación del firewall.

7. PROTECCIÓN DE CORREO

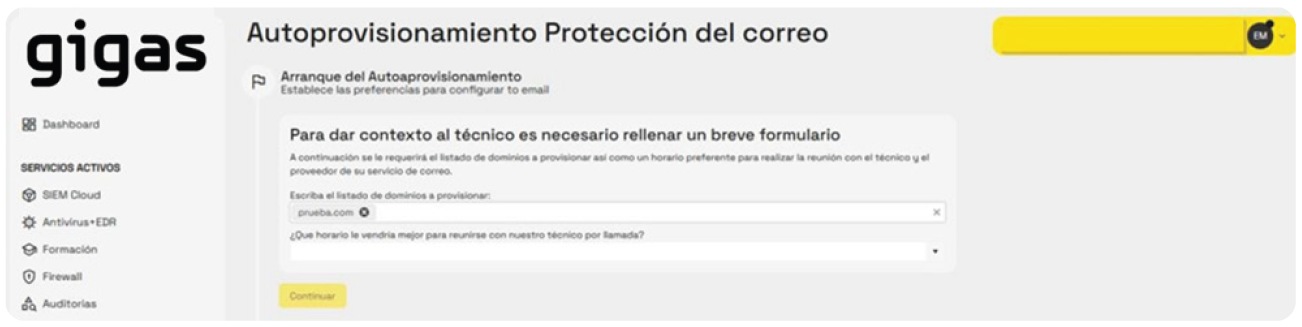

Para llevar a cabo la provisión del servicio de correo electrónico hay que seguir los siguientes pasos: 1. Rellenar el primer formulario donde escriba los dominios a provisionar y en que horario le vendría mejor reunirse con un técnico en el caso que fuera necesario.

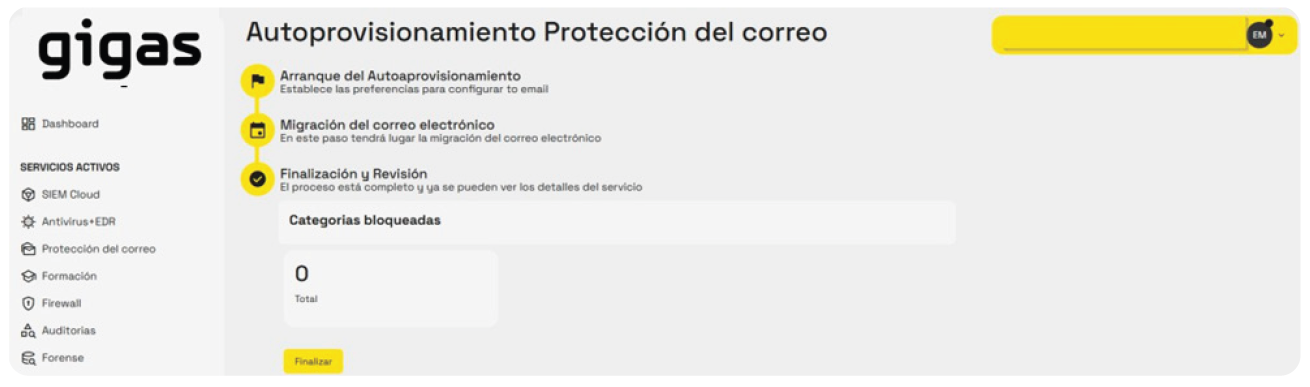

2. Luego se abrirá un ticket en el que estará en contacto con el técnico para la configuración del correo. 3. En este ticket recibirá un mensaje desde el técnico, preguntado por unas comprobaciones que debe de hacer en su hosting de correo. 4. Tras confirmar con el técnico que puede realizar los cambios, este le avisará para hacerlos. Si necesita cualquier apoyo para dichos cambios, puede contactar con el técnico mediante el ticket. 5. Por último, aparece un resumen de las categorías bloqueadas.

8. THREAT HUNTING

Para llevar a cabo el threat hunting hay que seguir los siguientes pasos: 1. Primero es necesario añadir las IPs que van a ser monitoreadas:

2. Luego se abrirá un ticket donde los técnicos puede comunicarse en el caso de que fuera necesario:

3. Por último, aparece un resumen del estado del servicio. También se puede generar un informe que aparecerá en el apartado de “Informes” del portal.

9. CAMPAÑA PHISING

Para llevar a cabo la campaña de phising hay que seguir los siguientes pasos: 1. Rellenar el formulario con el día que se quiere lanzar la campaña y el tipo de campaña. Dentro del tipo de campaña se encuentra: Facebook, Instragram, Google, Microsoft, Paypal, Linkedin y Twitter.

2. Se rellena el siguiente formulario con todos los usuarios que serán objetivo de la campaña de phishing. Para añadir a los usuarios hay que darle “Añadir nuevo” y al rellenar todos los datos, hay que darle a “Guardar”.

3. Por último, aparece un resumen sobre el estado de la campaña.

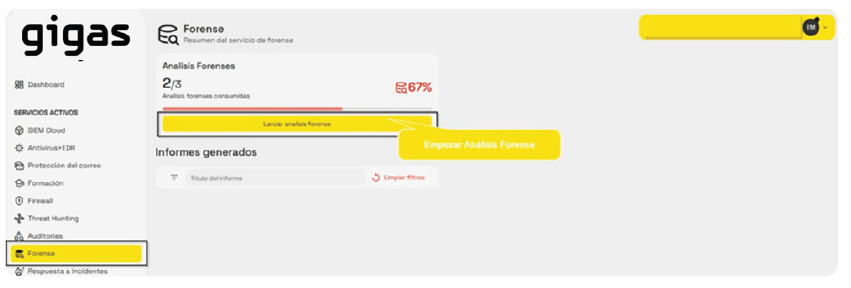

10. FORENSE

Para llevar a cabo el servicio de forense hay que dirigirse en el panel del portal al apartado de “Forense” y dirigirse al botón de “Lanzar análisis forense”. A continuación, habrá que confirmar que se quiere lanzar el análisis forense y se abrirá un ticket para comunicarse con el técnico. En caso de incidente, se lanzará el análisis Forense y al comunicarse con el técnico y comentarle la situación, este procederá a explicarle los pasos a seguir posteriormente a través del ticket.

11. RESPUESTA A INCIDENTES (DFIR)

Para llevar a cabo el servicio de respuesta a incidentes hay que dirigirse en el panel del portal al apartado de “DFIR” y dirigirse al botón de “Lanzar respuesta a incidentes”. A continuación, habrá que confirmar que se quiere lanzar la respuesta a incidentes y se abrirá un ticket para comunicarse con el técnico.

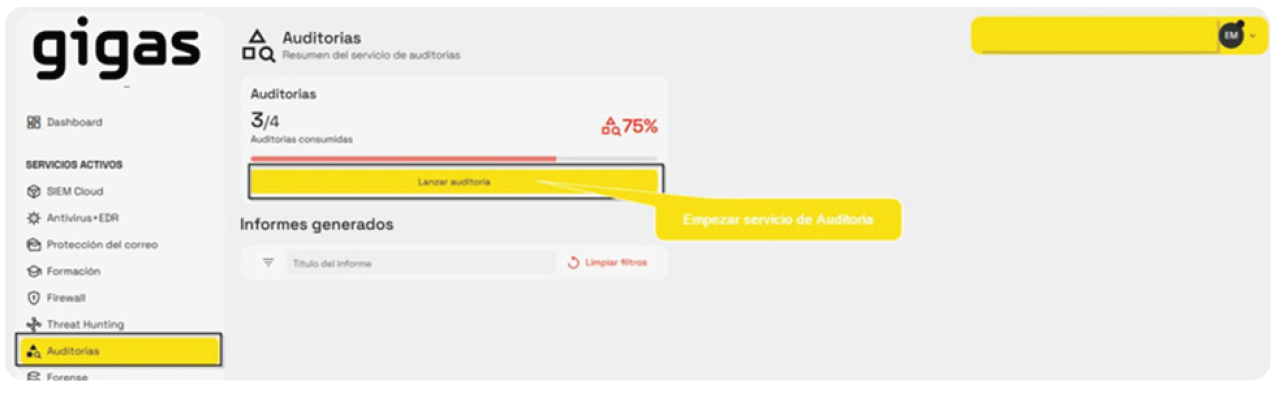

12. AUDITORIA

Para llevar a cabo el servicio de auditoria hay que dirigirse en el panel del portal al apartado de “Auditorías” y dirigirse al botón de “Lanzar auditoría”. A continuación, habrá que confirmar que se quiere lanzar la auditoria y se abrirá un ticket para comunicarse con el técnico. En estas auditorias el técnico realizará analisis de vulnerabilidades, hacking ético y campañas de red team.