Diferencia entre revisiones de «Tutorial ClamAV»

| (No se muestran 5 ediciones intermedias del mismo usuario) | |||

| Línea 2: | Línea 2: | ||

= Analiza tu servidor con ClamAv = | = Analiza tu servidor con ClamAv = | ||

| − | + | En primer lugar es necesario acceder a nuestro servidor por SSH, para ello y si no lo tienes claro puedes seguir esta sencilla guia: [https://gigas.com/support/docs/index.php/Entrar_por_ssh_a_mi_cloud_server] | |

Una vez estemos dentro, en funcion de cada servidor debemos seguir los siguientes pasos para instalar y actualizar la base de datos: | Una vez estemos dentro, en funcion de cada servidor debemos seguir los siguientes pasos para instalar y actualizar la base de datos: | ||

| − | = | + | = Instalación = |

=== Debian/Ubuntu === | === Debian/Ubuntu === | ||

| Línea 12: | Línea 12: | ||

* aptitude install clamav > Una vez lanzado nos pedira confirmacion, solo hay que introducir "Y" y pulsar enter. | * aptitude install clamav > Una vez lanzado nos pedira confirmacion, solo hay que introducir "Y" y pulsar enter. | ||

| + | |||

[[Archivo:Deb1.png]] | [[Archivo:Deb1.png]] | ||

| Línea 22: | Línea 23: | ||

* freshclam | * freshclam | ||

| + | |||

[[Archivo:Deb2.png]] | [[Archivo:Deb2.png]] | ||

| Línea 33: | Línea 35: | ||

* yum clean all | * yum clean all | ||

* yum -y install clamav | * yum -y install clamav | ||

| + | |||

[[Archivo:Centos1.png]] | [[Archivo:Centos1.png]] | ||

| + | |||

'' Si esto nos genera error habria que ejecutar yum update, una vez finalizado volver a ejecutar el comando inicial, si aun asi seguimos teniendo teniendo cualquier error podeis contactar con el departamento de Soporte para revisar. '' | '' Si esto nos genera error habria que ejecutar yum update, una vez finalizado volver a ejecutar el comando inicial, si aun asi seguimos teniendo teniendo cualquier error podeis contactar con el departamento de Soporte para revisar. '' | ||

| + | |||

Una vez instalado vamos a actualizar la base de datos de este para ello lanzamos: | Una vez instalado vamos a actualizar la base de datos de este para ello lanzamos: | ||

| + | |||

* freshclam | * freshclam | ||

| + | |||

[[Archivo:Centos2.png]] | [[Archivo:Centos2.png]] | ||

| + | |||

'' Este segundo puede que muestre algunos errores o advertencias pero lo importante es que daily.cvd , bytecode.cvd y Database esten en "updated" o "up to date". '' | '' Este segundo puede que muestre algunos errores o advertencias pero lo importante es que daily.cvd , bytecode.cvd y Database esten en "updated" o "up to date". '' | ||

| + | |||

| + | = Análisis = | ||

| + | |||

| + | Una vez que tenemos el antivirus instalado y actualizado el siguiente paso es analizar el servidor, para ello solo debemos ejecutar el siguiente comando dependiendo del contenido que queremos analizar: | ||

| + | |||

| + | * Plesk: clamscan --infected --log=/root/logs.txt --recursive --verbose /var/www/vhosts/ | ||

| + | * cPanel: clamscan --infected --log=/root/logs.txt --recursive --verbose /home/*/public_html/ | ||

| + | * Otros: clamscan --infected --log=/root/logs.txt --recursive --verbose /ruta/deseada/ | ||

| + | |||

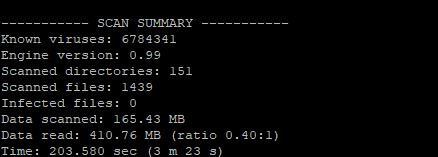

| + | Una vez realizado el analisis automaticamente podremos ver el resultado: | ||

| + | |||

| + | [[Archivo:Analisis.png]] | ||

| + | |||

| + | Si por cualquier tema no nos mostrara este resultado siempre podremos comprobarlo ejecutando el siguiente comando | ||

| + | |||

| + | * cat /root/logs.txt | ||

| + | |||

| + | Tambien podemos filtrar este resultando para ver solo los archivos sospechosos: | ||

| + | |||

| + | * cat /root/logs.txt | grep FOUND | ||

Revisión actual del 16:08 20 mar 2020

Analiza tu servidor con ClamAv

En primer lugar es necesario acceder a nuestro servidor por SSH, para ello y si no lo tienes claro puedes seguir esta sencilla guia: [1]

Una vez estemos dentro, en funcion de cada servidor debemos seguir los siguientes pasos para instalar y actualizar la base de datos:

Instalación

Debian/Ubuntu

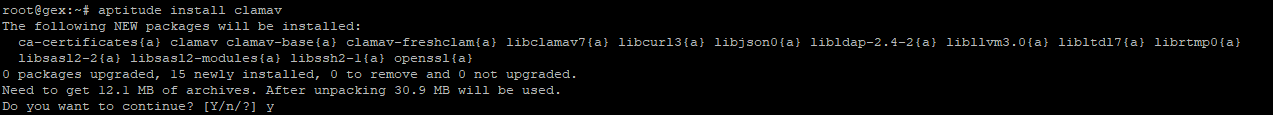

- aptitude install clamav > Una vez lanzado nos pedira confirmacion, solo hay que introducir "Y" y pulsar enter.

Si tuvieramos cualquier error en la instalacion de este lanzar el comando "apt-get update", una vez completado lanzar de nuevo el primer comando.

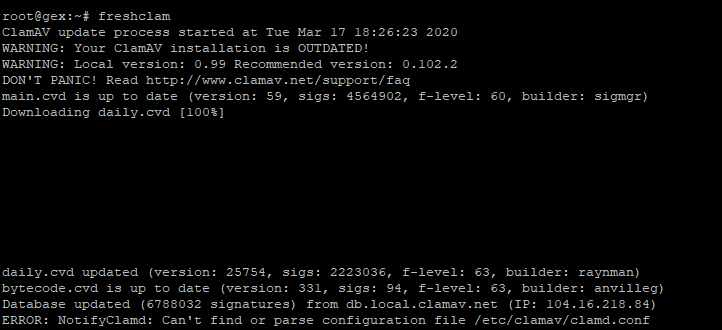

Una vez instalado es necesario actualizar la base de datos para ello lanzamos:

- freshclam

Este segundo puede que muestre algunos errores o advertencias pero lo importante es que daily.cvd , bytecode.cvd y Database esten en "updated" o "up to date"

CentOS

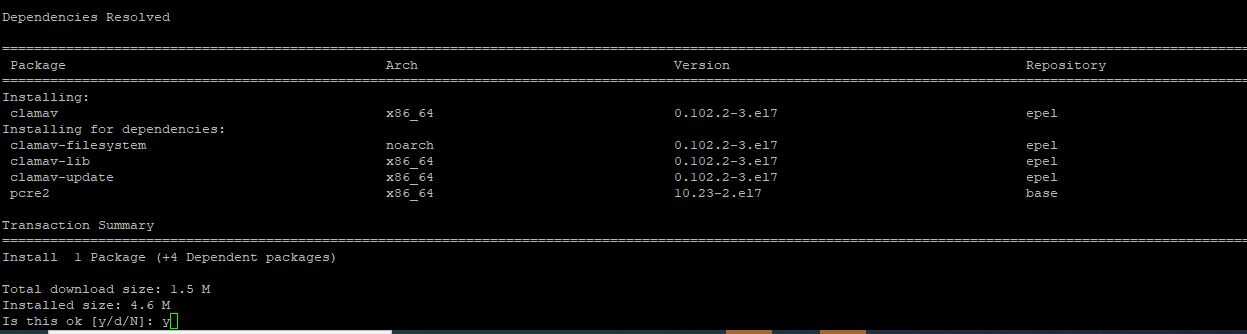

- yum -y install epel-release

- yum clean all

- yum -y install clamav

Si esto nos genera error habria que ejecutar yum update, una vez finalizado volver a ejecutar el comando inicial, si aun asi seguimos teniendo teniendo cualquier error podeis contactar con el departamento de Soporte para revisar.

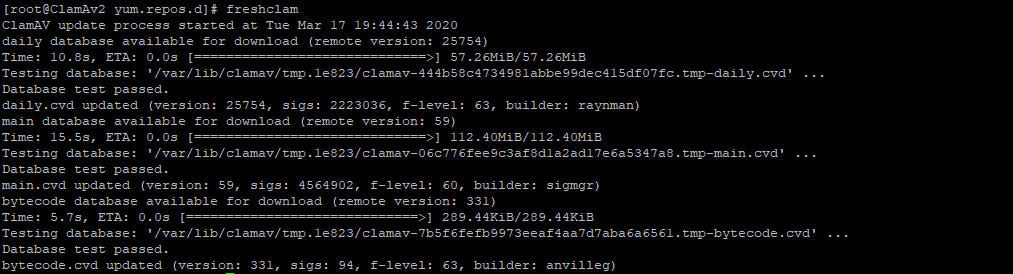

Una vez instalado vamos a actualizar la base de datos de este para ello lanzamos:

- freshclam

Este segundo puede que muestre algunos errores o advertencias pero lo importante es que daily.cvd , bytecode.cvd y Database esten en "updated" o "up to date".

Análisis

Una vez que tenemos el antivirus instalado y actualizado el siguiente paso es analizar el servidor, para ello solo debemos ejecutar el siguiente comando dependiendo del contenido que queremos analizar:

- Plesk: clamscan --infected --log=/root/logs.txt --recursive --verbose /var/www/vhosts/

- cPanel: clamscan --infected --log=/root/logs.txt --recursive --verbose /home/*/public_html/

- Otros: clamscan --infected --log=/root/logs.txt --recursive --verbose /ruta/deseada/

Una vez realizado el analisis automaticamente podremos ver el resultado:

Si por cualquier tema no nos mostrara este resultado siempre podremos comprobarlo ejecutando el siguiente comando

- cat /root/logs.txt

Tambien podemos filtrar este resultando para ver solo los archivos sospechosos:

- cat /root/logs.txt | grep FOUND